Предмет: Английский язык,

автор: sofiko3007

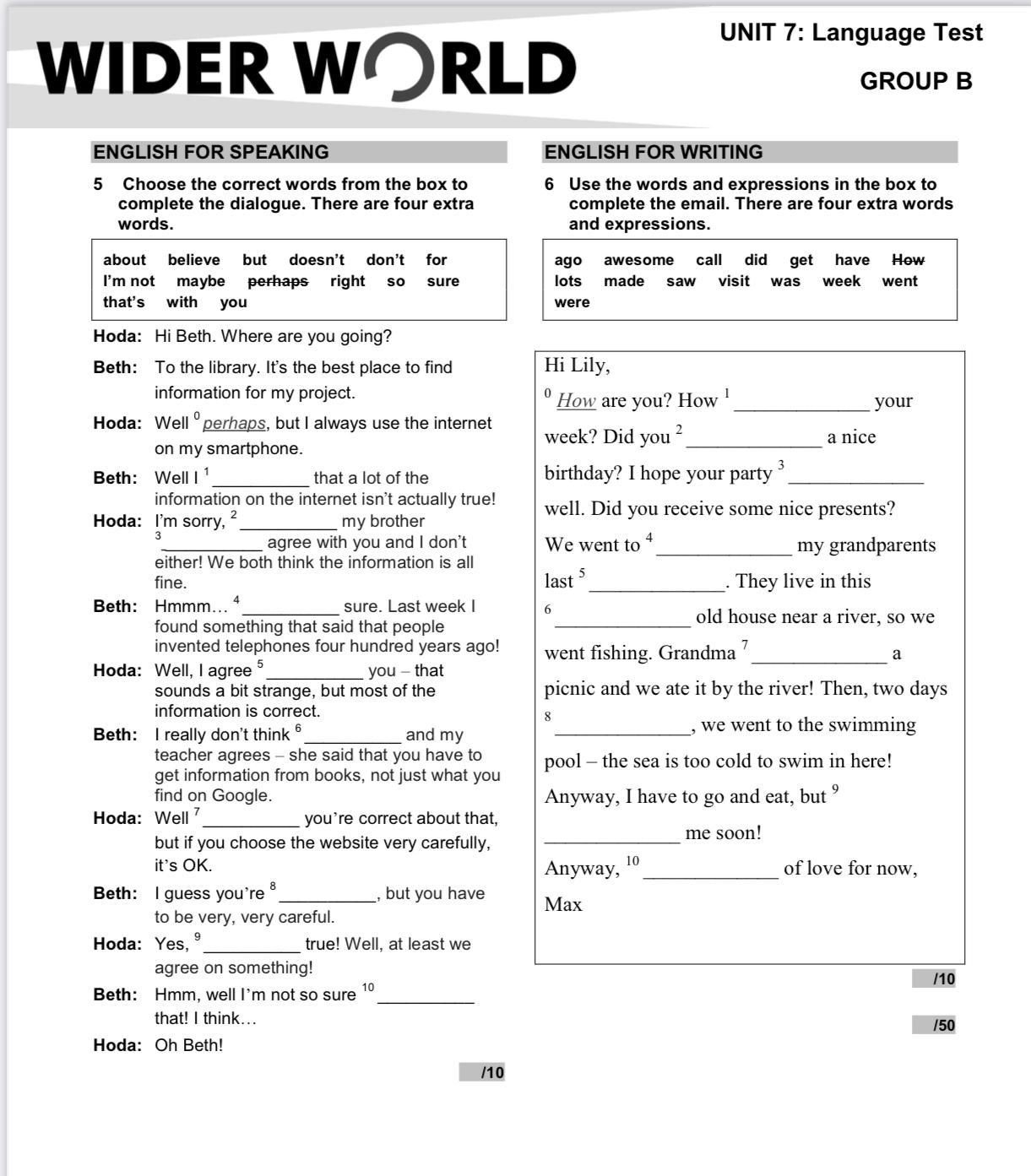

Допоможіть, будь ласка! завдання на фото Wider World, english for speaking

Приложения:

Ответы

Автор ответа:

1

Ответ:5) 1.believe 2.but 3.doesn't 4.I'm not 5.with 6.so 7.maybe 8.right 9.that's 10.about

6) 1.was 2.have 3.did 4.visit 5.week 6.lots 7.

made 8.ago 9.call 10.get

Интересные вопросы

Предмет: География,

автор: Аноним

Предмет: Геометрия,

автор: uliuabacalay

Предмет: Другие предметы,

автор: sew28112000

Предмет: История,

автор: srehfdjhxdv

Предмет: Математика,

автор: Dinapol